Hướng dẫn

Giới thiệu về các thiết bị nhúng công nghiệp được thiết kế với hai cổng LAN độc lập

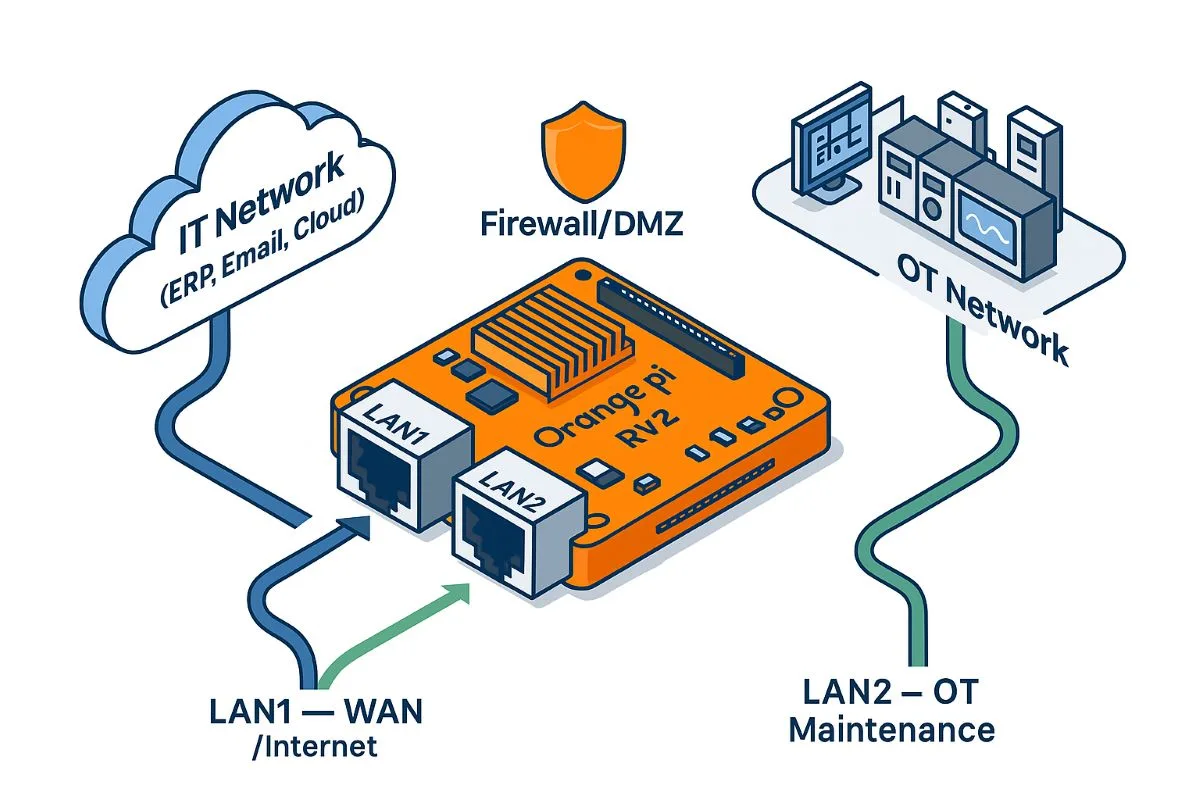

Hiện nay, nhiều thiết bị nhúng công nghiệp (HMI, PLC, IPC, SCADA box…) được thiết kế với hai cổng LAN độc lập với mục đích để tách biệt 2 nguồn truy cập vào thiết bị, cụ thể như sau:

-

LAN1 (cổng “External”/“Field”/“WAN”)

– Kết nối ra nhà máy, internet hoặc mạng doanh nghiệp.

– Cổng này thường bị chặn hoàn toàn hoặc chỉ cho phép một số dịch vụ hạn chế (Modbus/TCP, OPC-UA client, MQTT, NTP…) nhưng không cho phép truy cập quản trị (HTTP/HTTPS, SSH, RDP, Telnet…) từ bên ngoài.

– Đôi khi còn gọi là “untrusted” hoặc “non-management” interface. -

LAN2 (cổng “Internal”/“Maintenance”/“LAN”)

– Nằm trong mạng nội bộ kỹ thuật (OT network) hoặc được nối trực tiếp với máy tính kỹ thuật viên.

– Cổng này cho phép đầy đủ quyền quản trị: Web GUI, SSH, VNC, upload/download dự án, firmware…

– Thường gán subnet riêng (ví dụ 192.168.100.0/24) để tránh lộ ra mạng ngoài.

Orange Pi RV2 được thiết kế phù hợp với mục đích công nghiệp

┌─────────────────────────────────────────────────────────────┐

│ Orange Pi RV2 (89 mm × 56 mm) │

│ ┌────────────────────────────────────────────────────┐ │

│ │ 8-core RISC-V AI CPU 2 TOPS │ │

│ │ RAM 2/4/8 GB LPDDR4X │ │

│ │ eMMC + 2×NVMe M.2 (PCIe 2.0) │ │

│ │ Wi-Fi 5 + BT 5.0 │ │

│ └────────────────────────────────────────────────────┘ │

│ │

│ ┌──────────────┐ ┌──────────────┐ │

│ │ LAN1 │ │ LAN2 │ │

│ │ (ETH0) │ │ (ETH1) │ │

│ │ RJ-45 │ │ RJ-45 │ │

│ │ 10/100/1000 │ │ 10/100/1000 │ │

│ └──────┬───────┘ └──────┬───────┘ │

│ │ │ │

│ │ “WAN / Field” │ “Maintenance / LAN” │

│ │ – Chỉ ra Internet │ – Quản lý nội bộ │

│ │ – Có thể chặn SSH/HTTP │ – Full quyền SSH/HTTP │

│ │ – VLAN hoặc firewall │ – Subnet riêng 192.168.x │

│ │ │ │

└─────────┴─────────────────────────┴──────────────────────────┘-

LAN1 (eth0) cắm vào modem/router tổ chức hoặc mạng nhà máy; trong Linux bạn sẽ gán nó vào zone “external” hoặc “wan” của firewall (nftables / firewalld / ufw), chỉ mở các dịch vụ cần thiết như MQTT, Modbus/TCP, NTP.

-

LAN2 (eth1) nối với switch nội bộ hoặc laptop kỹ thuật viên; giao diện này đặt trong zone “internal” – cho phép SSH, HTTP(S), VNC… để cập nhật firmware, upload model AI, chỉnh sửa cấu hình.

Môi trường OT/IT tách biệt là gì?

-

OT (Operational Technology) – mạng “thao tác sản xuất”:

• Gồm PLC, HMI, SCADA, sensor, robot…

• Đòi hỏi độ trễ thấp, khả năng chạy liên tục 24/7, an toàn cao.

• Thường chạy giao thức công nghiệp (Modbus, Profinet, EtherCAT…).

• Thiết bị có tuổi đời lâu, cập nhật phần mềm khó khăn. -

IT (Information Technology) – mạng “thông tin doanh nghiệp”:

• Gồm máy tính văn phòng, server ERP, email, cloud, internet…

• Ưu tiên băng thông, dễ nâng cấp, cập nhật bảo mật thường xuyên.

• Thường chạy TCP/IP truyền thống.

• Dùng DMZ, firewall, VLAN, hoặc gateway chuyên dụng (như Orange Pi RV2 2-port) để chuyển dữ liệu có kiểm soát.

• Chỉ mở những port/dịch vụ cần thiết từ OT → IT (ví dụ: dữ liệu sản xuất gửi lên MES/ERP).

• Giảm thiểu rủi ro ransomware, virus từ IT lan sang OT.

Cài đặt SpacemiT LLM Toolkit trên Orange Pi RV2

🧠 Bộ công cụ Spacemit Ollama (RV2) – Hướng dẫn cài đặt nhanh

1. Thêm khóa GPG

Sử dụng lệnh sau để thêm khóa xác thực từ kho lưu trữ Spacemit:

2. Thêm kho phần mềm Bianbu

Chạy lệnh dưới đây để thêm các dòng nguồn phần mềm vào hệ thống:

3. Cập nhật danh sách gói phần mềm

Sau khi thêm kho mới, bạn cần cập nhật lại danh sách gói:

4. Cài đặt bộ công cụ Spacemit Ollama

Tiến hành cài đặt:

5. Kiểm tra xác nhận đã cài đặt

Xem thông tin gói đã cài:

6. (Tùy chọn) Liệt kê tất cả các file đã cài đặt

Nếu bạn muốn biết bộ công cụ bao gồm những file nào:

Chúc bạn cài đặt thành công và tận dụng tốt bộ công cụ Spacemit Ollama Toolkit cho các dự án AI của mình!

Video hướng dẫn cài đặt HDH lên SSD NVME và Spacemit Ollama Toolkit